网络安全工程师扫雷GitLab惊现1.7万条有效密钥,安全警钟再敲响!

万利官网注册 一起由网络安全工程师在日常“扫雷”行动中发现的重大安全隐患引发行业广泛关注:某企业内部GitLab代码托管平台上竟隐藏着1.7万条未泄露的有效密钥!这些密钥一旦被恶意利用,可能导致企业核心代码、敏感数据甚至整个IT架构陷入瘫痪,这一事件不仅暴露了企业在密钥管理上的严重漏洞,也为所有依赖代码托管平台的组织敲响了安全警钟。

“无心插柳”的惊天发现:工程师的“常规操作”揪出“定时炸弹”

据了解,此次发现的安全隐患源于某网络安全工程师的一次常规渗透测试任务,在对客户内部使用的GitLab平台进行安全审计时,工程师并未直接聚焦于漏洞扫描,而是将目光投向了一个常被忽视的“灰色地带”——代码提交记录、配置文件及临时分支中的硬编码密钥。

皇冠代理商 “我们习惯用自动化工具扫描代码中的‘敏感信息’,比如API密钥、数据库密码、SSH私钥等。”该工程师表示,“这次只是例行公事,没想到工具直接报警:‘发现1.7万条疑似密钥,且部分已验证为有效’。”这一结果让团队震惊——这些密钥并非“无效测试数据”,而是真实存在于生产环境中的“活”密钥,涵盖数据库访问令牌、云服务凭证、第三方API密钥等高价值敏感信息。

7万条密钥“裸奔”:谁在泄露?谁在承受风险?

GitLab作为广受欢迎的代码托管平台,是企业版本控制、协作开发的核心工具,其安全性高度依赖开发者的操作规范:若直接将密钥写入代码、提交到仓库,或通过配置文件明文存储,这些信息便会永久留存在GitLab的历史记录中,即使后续删除,仍可通过版本回溯轻易获取。

此次发现的1.7万条密钥,暴露了企业内部普遍存在的“致命习惯”:

- 开发人员“图方便”:为快速测试功能,将临时密钥硬编码到代码中,忘记清理或使用

.gitignore排除; - 权限管理混乱:长期使用高权限密钥进行日常开发,未遵循“最小权限原则”;

- 安全流程缺失:缺乏代码提交前的敏感信息扫描机制,也没有定期的密钥轮换与审计制度。

www.hga038.com 这些密钥一旦泄露,后果不堪设想:攻击者可利用数据库密钥窃取用户数据,通过云服务密钥盗取计算资源,甚至通过代码仓库的部署密钥植入恶意代码,实现“供应链攻击”,对企业而言,这不仅意味着数据泄露的法律风险,更可能导致业务中断、品牌信誉崩塌。

安全“红线”不可越:如何避免密钥成为“定时炸弹”?

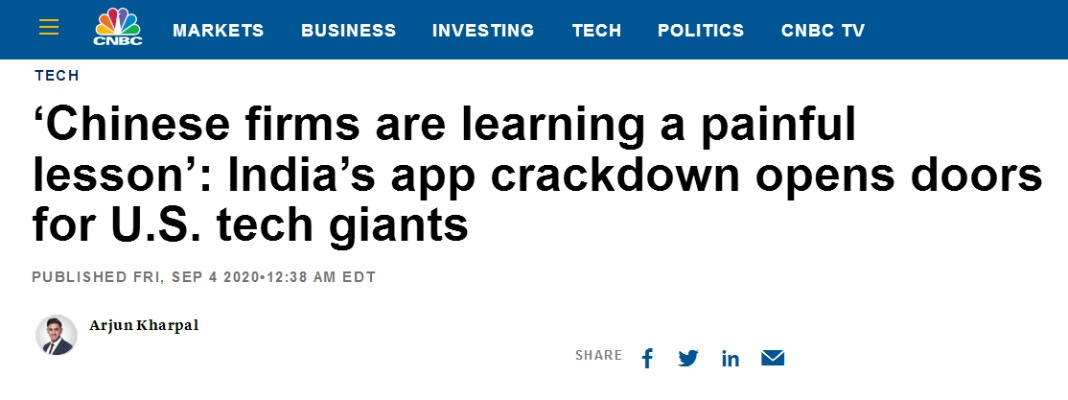

此次事件并非个例,近年来因密钥管理不当导致的安全事故频发,从GitHub上的“密钥泄露门”到企业内部代码仓库的“裸奔”事件,无不证明:密钥安全是网络安全的“生命线”,对此,网络安全专家给出以下建议: 皇冠会员网址

“硬编码”是禁区:用安全方案替代“图方便”

开发人员需杜绝将密钥直接写入代码或配置文件,推荐使用环境变量、密钥管理服务(KMS)(如AWS KMS、HashiCorp Vault)或加密配置工具(如Ansible Vault)动态获取密钥,确保敏感信息不落地存储。

自动化扫描“常态化”:让密钥“无处遁形”

皇冠官网 将敏感信息扫描工具(如GitLeaks、TruffleHog、gitleaks)集成到CI/CD流程中,在代码提交、合并请求等环节自动检测并拦截硬编码密钥,从源头堵住漏洞。

权限“最小化”与密钥“轮换”双管齐下

遵循“最小权限原则”,为不同开发环境、不同角色分配最低必要权限的密钥;同时建立密钥定期轮换机制(如每90天更新一次),降低长期泄露风险。 www.hga035.com

定期“审计”与“清理”:不留历史“尾巴”

定期对GitLab仓库进行历史版本扫描,排查可能遗留的敏感信息;对已失效的密钥立即吊销并替换,确保“旧密钥”失去价值。 皇冠会员开户

安全无小事,“扫雷”需日常

皇冠代理商 7万条密钥的发现,是网络安全工程师“火眼金睛”的成果,更是对企业安全意识的严厉拷问,在数字化时代,代码是企业的“数字资产”,而密钥则是守护资产的“钥匙”,唯有将安全规范嵌入开发全流程,用技术手段与管理制度双管齐下,才能避免“钥匙”沦为“凶器”。

正如该工程师在事后提醒:“安全不是‘一次性工程’,而是‘日常功课’,每一次代码提交、每一次权限分配,都可能成为安全防线的关键一环。” 唯有时刻保持警惕,才能让“定时炸弹”永不引爆。